RanSim

Votre réseau est-il efficace contre les infections par rançongiciel lorsque des employés se font piéger par des attaques d’ingénierie sociale ?

Le logiciel « RanSim » vous permet de vérifier rapidement l’efficacité de votre protection réseau.

Il teste 24 scénarios d’infection par rançongiciel et 1 scénario d’infection par cryptominage et vous signale les postes de travail vulnérables.

Fonctionnement de RanSim :

- Simulation totalement sans danger de véritables infections par rançongiciel et par cryptominage

- Aucun de vos propres fichiers n’est utilisé

- Tests de 25 types de scénarios d’infection

- Il suffit de télécharger le programme d’installation et de l’exécuter

- Les résultats vous parviennent en quelques minutes !

REMARQUE : RanSim est prévu pour s’exécuter sur des postes de travail Windows utilisant Windows 10 et versions ultérieures. RanSim ne modifie aucun fichier existant sur le disque. Son fonctionnement l’amène cependant à énumérer tous les fichiers présents sur le ou les disques locaux. Les fichiers de simulation de données sont eux téléchargés à partir d’Internet aux fins de chiffrement.

Je souhaite télécharger RanSim

Qu’est-ce qu’un rançongiciel ?

Les rançongiciels sont des logiciels malveillants qui empêchent les utilisateurs d’accéder à leurs appareils ou bloquent l’accès à des fichiers tant qu’une somme d’argent, ou rançon, n’a pas été payée. Les attaques par rançongiciel entraînent des temps d’indisponibilité, des pertes de données et des vols éventuels de propriété intellectuelle. Dans certains secteurs d’activité, une attaque est considérée comme une violation de données.

Foire aux questions sur les rançongiciels

ÉTAPE 1 : déconnectez tout, notamment les ordinateurs infectés de votre réseau, et désactivez toutes les fonctionnalités sans fil (Wi-Fi, Bluetooth, NFC).

ÉTAPE 2 : déterminez l’étendue de l’infection. Recherchez notamment les indices suivants qui peuvent signaler un chiffrement :

a. Lecteurs mappés ou partagés

b. Dossiers mappés ou partagés sur d’autres ordinateurs

c. Les types de périphériques de stockage en réseau de tout type

d. Disques durs externes

e. Périphériques de stockage USB de tout type (clés USB, téléphones/appareils photo connectés)

f. Stockage dans le cloud : DropBox, Google Drive, OneDrive, etc.

ÉTAPE 3 : déterminez si des données ou des identifiants ont été dérobés. Recherchez tout signe de fuite de données dans les journaux et les logiciels de protection contre la perte de données (DLP). Recherchez les fichiers d’archivage volumineux et inattendus (par exemple, fichiers zip, arc, etc.) qui contiennent des données confidentielles et qui auraient pu être utilisés comme fichiers de transfert. Recherchez les logiciels malveillants, les outils et les scripts susceptibles d’avoir été utilisés pour rechercher et copier des données. La confirmation la plus sûre d’un vol de données par rançongiciel reste l’avis que vous fait parvenir le gang du rançongiciel pour vous annoncer que vos données et/ou vos identifiants ont été volés.

ÉTAPE 4 : déterminez la souche du rançongiciel. De quelle souche ou de quel type de rançongiciel s’agit-il ? Par exemple : Ryuk, Dharma, SamSam, etc.

ÉTAPE 5 : déterminez votre stratégie de réponse. Une fois connues l’ampleur des dommages et la souche du rançongiciel, vous disposez des informations permettant de décider de votre riposte. Il existe de nombreuses stratégies de réponse, résumées ci-après :

Stratégie no 1 : des données ou des identifiants ont été dérobées. 1. Décidez si vous souhaitez payer la rançon pour éviter que les données ou les identifiants soient divulgués par les pirates. 2. Si vous choisissez de payer la rançon, vous pouvez sauter les étapes 1 et 3 de la Stratégie no 2, qui concernent la restauration.

Stratégie no 2 : vous refusez de payer la rançon et devez restaurer vos fichiers à partir d’une sauvegarde. 1. Recherchez vos sauvegardes. a. Assurez-vous que tous les fichiers dont vous avez besoin s’y trouvent. b. Vérifiez l’intégrité des sauvegardes (médias non lisibles, fichiers altérés). c. Vérifiez si possible s’il existe des copies fantômes (cette solution n’est pas toujours envisageable avec les rançongiciels récents). d. Recherchez des versions antérieures de fichiers qui peuvent avoir été stockés dans le cloud (par exemple DropBox, Google Drive, OneDrive). 2. Éliminez le rançongiciel de votre système infecté. 3. Restaurez vos fichiers à partir des sauvegardes. 4. Déterminez le vecteur d’infection et traitez-le.

Stratégie no 3 : essayez de déchiffrer le rançongiciel. 1. Si possible, déterminez la souche et la version du rançongiciel. 2. Recherchez un logiciel de déchiffrement. Il n’en existe pas toujours pour les souches les plus récentes. Si votre solution aboutit, poursuivez la procédure. 3. Connectez tous les supports de stockage contenant des fichiers chiffrés (disques durs, clés USB, etc.) 4. Déchiffrez les fichiers. 5 Déterminez le vecteur d’infection et traitez-le.

Stratégie no 4 : vous ne faites rien (et acceptez de perdre les fichiers). 1. Éliminez le rançongiciel. 2. Faites une sauvegarde de vos fichiers chiffrés en vue d’un déchiffrement ultérieur (facultatif).

Stratégie no 5 : négociez et/ou payez la rançon. 1. Si vous en avez la possibilité, vous pouvez tenter de négocier une rançon moins élevée et/ou un délai de paiement plus long. 2. Déterminez les méthodes de paiement acceptables : bitcoin, carte de paiement, etc. 3. Obtenez le moyen de paiement, qui est souvent le bitcoin. Recherchez une plateforme d’achat de bitcoins (il est crucial d’agir rapidement). b. Créez un compte/portefeuille et achetez des bitcoins. 4. Reconnectez votre ordinateur chiffré à Internet. 5. Installez le navigateur TOR (facultatif). 6. Déterminez l’adresse à laquelle effectuer votre paiement en bitcoins. Elle est indiquée soit dans l’écran du rançongiciel, soit sur un site TOR créé spécialement pour cette rançon. 7. Payez la rançon en transférant les bitcoins vers le portefeuille dédié à la rançon. 8. Vérifiez que tous les appareils contenant des fichiers chiffrés sont connectés à votre ordinateur. 9. Le déchiffrement des fichiers doit commencer dans les 24 heures, mais démarre souvent au bout de quelques heures seulement. 10. Déterminez le vecteur d’infection et traitez-le.

ÉTAPE 6 : mettez en place une protection pour l’avenir. Créez et mettez en œuvre une liste de contrôle de prévention des rançongiciels conçue spécialement pour votre organisation afin d’éviter d’autres attaques à l’avenir.

Il est clair que les rançongiciels ne sont pas près de disparaître de sitôt. Cette réalité n’a rien de nouveau. Les organisations doivent donc être correctement armées pour savoir comment contrer une attaque, ou y remédier si un rançongiciel parvient à chiffrer ses données et/ou ses systèmes. Toutefois, les attaques ont évolué ces dernières années. Voici les meilleures mesures de prévention à prendre :

- Hygiène de cybersécurité élémentaire. L’amélioration de l’hygiène de cybersécurité élémentaire de l’organisation est la principale défense contre tout type d’attaque, y compris les attaques par rançongiciel. Une bonne hygiène de cybersécurité peut englober de nombreux aspects, mais pour commencer, il faut disposer de pratiques efficaces en matière de gestion des vulnérabilités et veiller à appliquer régulièrement les derniers correctifs de sécurité sur tous les appareils. Il faut ensuite appliquer d’autres précautions de sécurité élémentaires, comme utiliser un logiciel antivirus à jour, restreindre l’accès aux systèmes ne pouvant pas être mis en conformité et prendre toute autre mesure classique pour respecter la réglementation.

- Tests de pénétration. Une fois garantie une bonne hygiène de cybersécurité, vous pouvez faire intervenir des spécialistes de tests de pénétration afin de vous assurer que tous les aspects de votre organisation en contact avec Internet sont protégés. L’objectif est de détecter les moyens ou les mécanismes que les attaquants pourraient utiliser pour pirater ou attaquer votre organisation par force brute afin d’accéder à ses applications ou ses systèmes internes, en contournant les protections de type pare-feu. Ainsi, vous pouvez déterminer les mesures à prendre pour protéger ces surfaces d’attaque avant que des acteurs malveillants ne les découvrent.

- Discussions en conseil d’administration. La cybersécurité est un enjeu qui concerne désormais de plus en plus souvent le plus haut niveau de l’entreprise. Une attaque peut en effet avoir un impact considérable sur le chiffre d’affaires, l’image de marque, la réputation et les opérations d’une organisation. Les conseils d’administration ont donc tout intérêt à inscrire les rançongiciels à leur ordre du jour afin de comprendre les risques spécifiques que de telles attaques peuvent représenter pour leur entreprise, et prévoir un budget pour s’en protéger ou en atténuer les répercussions. Cette discussion est cruciale si l’entreprise souhaite mettre en œuvre des dispositifs de protection supplémentaires, notamment en renforçant son hygiène de cybersécurité, ou recourir à des technologies réactives automatisées pour limiter la propagation d’une attaque.

- Formation personnalisée. Une vulnérabilité en particulier se révèle inlassablement être un point d’entrée d’attaque très efficace : les humains. Vous aurez beau acheter toutes les technologies de cybersécurité les plus récentes et les plus performantes du marché, si vous ne formez pas vos employés, vous resterez vulnérable. La formation à la lutte contre les rançongiciels commence par apprendre aux employés à reconnaître les attaques par hameçonnage et à savoir comment agir s’ils en suspectent une. Il s’agit d’un point important car, malgré la progression de bon nombre d’utilisateurs, l’hameçonnage et l’ingénierie sociale restent deux des moyens les plus efficaces pour un pirate de s’introduire dans votre organisation. En apprenant aux utilisateurs à valider les adresses URL ou à éviter de cliquer sur des liens ou des pièces jointes, vous contribuez déjà grandement à vous protéger contre tous les types d’attaques.

Outre la prévention des attaques, les responsables de la sécurité peuvent également envisager de proposer une formation spécifique sur la lutte contre les rançongiciels. Un employé peut facilement savoir qu’il a été attaqué par un rançongiciel : son écran de travail disparaît et une fenêtre contextuelle qui le dirige vers une URL de paiement de la rançon, en général en bitcoins, s’affiche. Former vos utilisateurs afin de leur enseigner comment réagir en cas d’attaque ou leur donner les coordonnées d’un contact de l’équipe de sécurité à appeler en cas d’urgence peut leur donner le sentiment de mieux maîtriser la situation face à la panique déclenchée par une telle attaque. - Limitation des dégâts d’une attaque. Une protection contre les rançongiciels doit comprendre non seulement des mesures de prévention, mais aussi de remédiation afin d’atténuer les dommages causés par une attaque réussie. La première étape consiste à mettre en place des outils, comme les systèmes SIEM, qui identifient les tendances des comportements et l’heuristique d’une attaque, puis isolent automatiquement les systèmes touchés et les assainissent lorsque des indicateurs sont identifiés. Des outils tels que la segmentation du réseau doivent également être adoptés pour empêcher la propagation latérale d’une attaque à tout le réseau.

E-mail : le scénario le plus courant est de loin l’envoi par e-mail d’une pièce jointe sous forme de fichier apparemment inoffensif. Les pirates envoient généralement un fichier avec plusieurs extensions différentes pour tenter de masquer le véritable type du fichier que vous recevez. Si l’utilisateur qui reçoit un e-mail d’hameçonnage contenant une pièce jointe ou même un lien de téléchargement d’un logiciel, installe ce logiciel ou ouvre cette pièce jointe sans vérifier son authenticité et l’intention de l’expéditeur, l’infection par rançongiciel peut alors se déclencher directement. C’est la technique la plus courante employée pour installer un rançongiciel sur l’ordinateur d’un utilisateur.

Téléchargement furtif : on note de plus en plus d’infections par téléchargement furtif, qui surviennent lorsqu’on visite un site web compris alors qu’on utilise un vieux navigateur, un plug-in logiciel ou une application tierce n’ayant pas reçu de correctifs. Le site web compromis exécute alors un kit d’exploitation qui recherche les vulnérabilités connues. Souvent, le pirate va découvrir un bogue dans un logiciel et l’exploiter pour exécuter du code malveillant. Une fois détectés, ces bogues sont en général rapidement interceptés et corrigés par l’éditeur du logiciel, mais il s’écoule toujours un intervalle de temps pendant lequel l’utilisateur du logiciel reste vulnérable.

Logiciel gratuit : un autre moyen courant d’infecter l’ordinateur d’un utilisateur consiste à lui proposer la version gratuite d’un logiciel. Ces offres se présentent sous de nombreuses formes : versions piratées de jeux ou de logiciels coûteux, jeux gratuits, modifications (« mods ») de jeux, contenus pour adultes, économiseurs d’écran ou rogues présentés comme un moyen de tricher à des jeux en ligne ou de contourner le verrou d’accès payant d’un site web. En alléchant ainsi l’utilisateur, les pirates réussissent à contourner n’importe quel pare-feu ou filtre d’e-mail. Après tout, l’utilisateur a lui-même téléchargé le fichier ! L’attaque par rançongiciel qui a exploité la popularité du jeu Minecraft pour proposer un « mod » de Minecraft est un très bon exemple : lorsque les joueurs installaient le « mod », ils installaient aussi sans le savoir une version dormante du rançongiciel, qui s’activait plusieurs semaines plus tard.

Pour installer un logiciel malveillant sur une machine, les cybercriminels choisissent parfois d’exploiter l’une de ces vulnérabilités non corrigées. Les exploitations utilisées sont par exemple les vulnérabilités d’une version non corrigée d’Adobe Flash, un bogue de Java ou d’un vieux navigateur web, ou encore un système d’exploitation obsolète non corrigé.

Protocole RDP : les sessions RDP (Remote Desktop Protocol) exposées à Internet sont, elles aussi, un moyen très fréquent d’infecter les réseaux. Elles permettent de se connecter à distance à un ordinateur Windows de sorte que l’utilisateur peut contrôler cet ordinateur comme s’il y avait accès physiquement. Cette technologie utilise en général le port 3389 pour communiquer. De nombreuses organisations autorisent le trafic provenant d’Internet à franchir leur pare-feu afin que les utilisateurs puissent accéder à distance à leur ordinateur. Les pirates savent de mieux en mieux attaquer ces ordinateurs exposés et les utiliser pour diffuser des logiciels malveillants dans un réseau. RDP est un vecteur d’attaque efficace lorsqu’une vulnérabilité n’a pas été corrigée, lorsqu’un mot de passe a été deviné parce qu’il était trop faible et/ou en l’absence d’un dispositif de protection verrouillant le compte de l’utilisateur.

- Cliquez sur Launch (Lancer) pour lancer RanSim ou double-cliquez sur l’icône RanSim sur votre bureau.

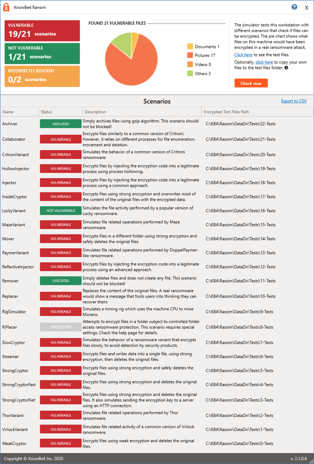

- Cliquez sur le bouton Check Now (Vérifier maintenant) pour démarrer le logiciel RanSim. RanSim exécute alors 21 scénarios d’infection distincts, ainsi que deux scénarios de « faux positifs » qui devraient être autorisés par votre antivirus.

- Une fois les analyses terminées, un écran de résultats indique si votre système est vulnérable ou non en fonction de chacun des 21 scénarios et des deux scénarios de faux positifs. Le nombre de fichiers qui auraient été vulnérables en cas d’attaque réelle par rançongiciel est également précisé.

Si vous le souhaitez, vous pouvez effectuer des vérifications supplémentaires en cliquant de nouveau sur le bouton Check Now (Vérifier maintenant). Après votre première analyse, vous pouvez ajouter vos propres fichiers de test au dossier des fichiers de test (facultatif). Ces fichiers seront alors utilisés lors de toutes les vérifications supplémentaires exécutées avec RanSim, afin de vérifier leur vulnérabilité au chiffrement par une attaque par rançongiciel.

Pour plus d’informations, consultez la version complète du manuel du produit RanSim .

Lorsque RanSim a finir d’exécuter tous les scénarios de test, vous pouvez télécharger un fichier CSV contenant les informations qu’il a recueillies. Ce fichier CSV vous permet de comparer la résistance de vos fichiers aux différentes attaques par rançongiciel. Le lien de téléchargement se trouve dans l’angle supérieur droit de la page des résultats.

Ces résultats permettent de sécuriser les documents et les fichiers qui n’ont pas résisté à l’un des scénarios d’infection. Proposer une formation sur la sensibilisation à la sécurité pour préparer vos utilisateurs à apprendre à reconnaître une attaque par hameçonnage devrait également permettre à votre organisation de réduire les risques d’être victime d’une attaque par rançongiciel.

Pour plus d’informations, consultez la version complète du manuel du produit RanSim .

La réponse est oui ! L’apparition de nouvelles souches a ralenti. En revanche, les rançongiciels sont devenus extrêmement dangereux et beaucoup plus sophistiqués. À l’origine, les pirates ciblaient principalement les consommateurs et lançaient le chiffrement dès l’exécution de leur rançongiciel. Le temps passant, les gangs spécialisé dans les rançongiciels ont compris qu’il serait beaucoup plus lucratif de s’attaquer aux entreprises. Au début, leurs rançongiciels se propageaient comme des vers dans les organisations, recueillant les identifiants et chiffrant des fichiers au passage. Aujourd’hui, les acteurs de la menace ont adopté une approche nettement plus intelligente. En effet, dès qu’il s’est infiltré, le logiciel malveillant contacte les pirates. Ces derniers peuvent alors effectuer une analyse complète des données les plus importantes pour leur victime, calculer le montant qu’ils peuvent raisonnablement exiger et choisir les éléments à chiffrer pour se faire payer plus rapidement.

La plupart de ces gangs exfiltrent désormais vos données les plus précieuses, puis menacent de les exposer sur des sites web accessibles au public. Cette façon de faire constitue une méthode d’extorsion supplémentaire. Certains de ces cybercriminels font payer deux fois leurs victimes, une première fois pour obtenir la clé de déchiffrement et une seconde fois pour supprimer les données dérobées. Sur le seul territoire des États-Unis, un consortium d’assurance en cybersécurité a déclaré verser 1 million de dollars de rançons par jour à ces gangs de cybercriminels.

Ce chiffre n’inclut pas les coûts de restauration et de temps d’indisponibilité, qui peuvent être bien supérieurs au coût de la rançon. À l’heure actuelle, les victimes de rançongiciels se comptent par dizaines de milliers : circonscriptions scolaires, services de police, villes toutes entières. Il est important de comprendre que les grandes organisations ne sont pas les seules à être visées : les petites et moyennes organisations le sont également.

Les cybercriminels utilisent en permanence l’ingénierie sociale et renouvellent constamment les thématiques d’attaque de leurs rançongiciels parmi lesquelles on peut citer la variante du FBI, l’IRS (agence américaine de collecte de l’impôt sur le revenu et des taxes) et même, fait consternant, un rançongiciel inspiré de la pandémie de COVID-19. En plus de renouveler leurs thématiques d’attaque, les cybercriminels mettent aussi au point de nouvelles méthodes créatives de diffusion des rançongiciels. Ils ont ainsi créé des souches RaaS (rançongiciel en tant que service) telles que « Dot » ou « Philadelphia », qui vous proposent de vous restituer gratuitement vos fichiers si vous infectez deux autres organisations. Certaines souches de rançongiciels sont même présentées dans des vidéos marketing sur YouTube.